|

| Farramenta gratuita detecta spyware da NSA. |

Luke Jennings, da empresa de segurança, Countercept, tornou disponível para download no GitHub uma ferramenta gratuita capaz de detectar se um computador está infectado com um spyware que muitos profissionais de segurança consideram ser da National Security Agency (NSA) dos EUA.

Informações sobre as supostas ferramentas da NSA foram reveladas há cerca de uma semana e desde então muitos hackers podem ter começado a usá-las. Vários especialistas em segurança estão preocupados com o fato de os cibercriminosos ou hackers patrocinados por governos poderem usar as ferramentas e atacar máquinas vulneráveis pela Internet.

A ferramenta foi concebida para detectar implantações do malware “Doublepulsar”, instalado por muito do software de exploração de falhas no Windows, revelado recentemente. Este código nocivo pode ser usado para carregar outro malware. Sistemas mais antigos como o Windows XP e Windows Server, especialmente aqueles a funcionarem sem firewall, são os mais vulneráveis. Milhares dessas máquinas parecem estar expostas.

A re-inicialização de um sistema removerá a implantação, mas não necessariamente qualquer malware associado a ele.

Apesar de gratuito, o “script” exige algumas capacidades de programação para uso.

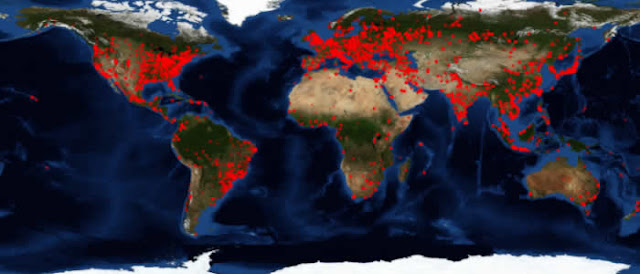

Alguns pesquisadores já usaram o “script” de Jennings para rastrear a Internet à procura de máquinas infectadas com o Doublepulsar. Os resultados variaram muito, mostrando que entre 30 mil a 100 mil computadores têm o código instalado.

Recentemente, a BelowzeroDay, empresa de testes de penetração, publicou gráficos mostrando quais países têm maior número de sistemas afectados. Os EUA estão no topo, com 11 mil máquinas. O Brasil aparece entre eles.

Vários outros países, incluindo o Reino Unido, Taiwan e a Alemanha, têm mais de 1500 máquinas infectadas. Não está claro quando essas máquinas foram infectadas, avisa Jennings.

Muita gente surpreendida

Jennings diz que desenvolveu seu “script” analisando a forma como o Doublepulsar usa a iInternet para se comunicar com o seu servidor de controle. No entanto, a sua intenção original era ajudar as empresas a identificarem implantações nas suas redes. Não rastrear toda a Internet.

“Muitas pessoas estão a questionar se o script está correto, porque ficaram surpreendidas com o número de sistemas infectados. No entanto, ninguém apresentou evidências de que o script esteja errado", afirma Jennings. Têm havido inclusive confirmações de resultados positivos.

Fonte: CIO